1、梳理资产,确认灾情

中了勒索病毒,首先明确好当前资产现状,确认好灾情。制定一个表格,确认好哪些资产是被勒索病毒感染,哪些目前还比较安全,哪些是服务器,哪些是PC机等等。一共有多少台主机中招,多少台是服务器,多少台是终端。所中勒索病毒,是否为同一种?

建议需梳理的参考表格如下:

| 资产IP | 用途 | 所属部门 | 责任人 | 现状 |

|---|---|---|---|---|

| 192.168.0.1 | 域控服务器 | IT部 | 张三 | 所有文件被加密成后缀.Pig666 |

| 192.168.0.2 | 数据库服务器 | 数据中心 | 李四 | 所有文件被加密成后缀.Krab |

| 172.168.1.102 | 个人PC | 研发部 | 王五 | 所有文件被加密成后缀.Pig666 |

| 172.168.2.103 | 个人PC | 市场部 | 范六 | 所有文件被加密成后缀.ryk |

2、保留现场,断开网络

中招主机隔离后,建议保留现场,不要破坏环境或者格式化系统,除非不需要做溯源取证和入侵原因分析,不然会给后续做防御加固、解密恢复带来困难。通常来讲,中招主机也不要断电,不要重启,如果真的需要数据恢复,可以找专业的厂商来解决。

3、确认诉求,聚焦重点

确认诉求,是勒索病毒应急响应的核心。

首先,受害者企业必须知道自己的核心诉求是什么,其次应急响应人员必须根据核心诉求,按照紧急程度依次开展工作。诉求可能有哪些呢?包括:数据解密、加固防御、入侵分析(溯源取证)、样本分析、企业内网安全状况评估等等。总之,会有一个优先级,哪些是受害者最关心的,则优先投入,优先响应排查。

4、样本提取,数据收集

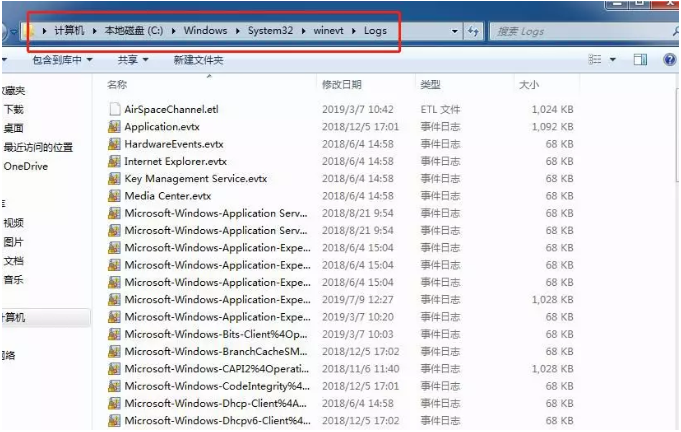

提取系统日志:将C:\Windows\System32\winevt\Logs目录拷贝一份到桌面,然后在桌面上将其压缩为以中招主机命名的压缩包,例如:192.168.1.1-windows-log.zip

提取加密文件:选取若干文件较小的被加密文件,留作后面解密尝试,以及用于判断勒索病毒家族。

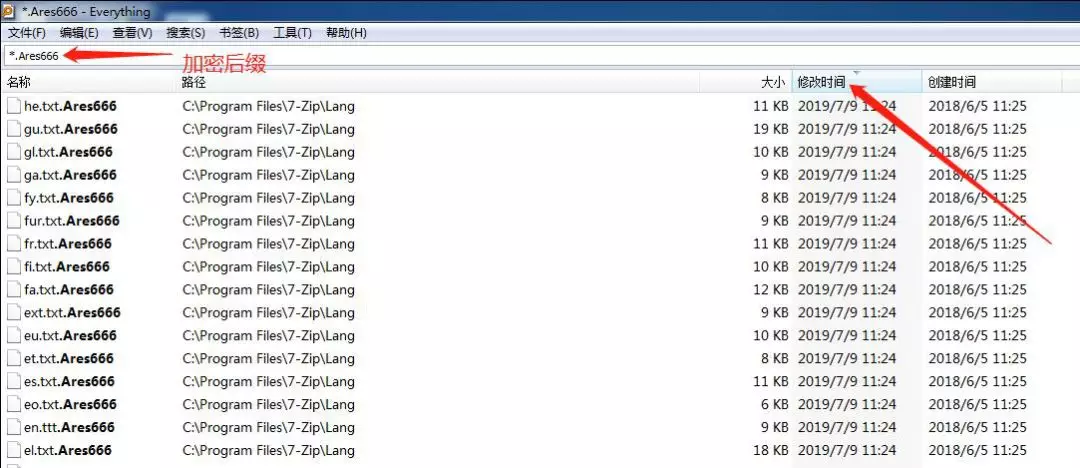

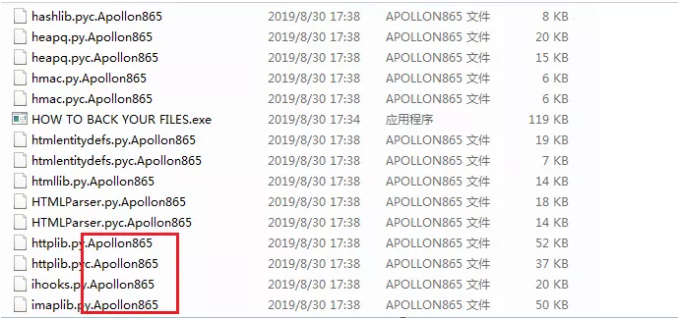

使用everything文件检索工具,搜索被加密文件,比如文件加密后缀为“Ares666”,那么就搜索“*.Ares666”,按修改时间排序,观察是否有新的被加密文件,如下图:

如果正在加密,立刻关机,关机后可将磁盘进行刻录用来分析;如果已经停止加密,则继续进行下面步骤。

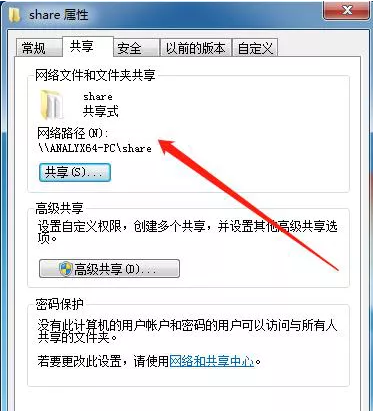

由于勒索病毒通常都会对其所能访问到的共享文件夹进行加密,所以病毒文件有可能并不在被加密的主机中。

判断方法为:观察是否只有部分文件夹被加密,由于勒索病毒一般都是全盘加密的,除了排除几个系统文件夹比如“Windows”等以保证系统正常运行外,对于其他文件夹都是无差别加密,所以只有部分文件夹被加密一般都是共享文件夹的情况,查看被加密的文件夹属性,看是否都为共享就可确认。

Windows系统日志目录为“C:\Windows\System32\winevt\Logs”,整个打包出来就行了,原始文件可能会比较大,压缩后会小很多。(直接压缩可能会失败,原因是文件被占用,将Logs目录拷贝到桌面再压缩即可。)

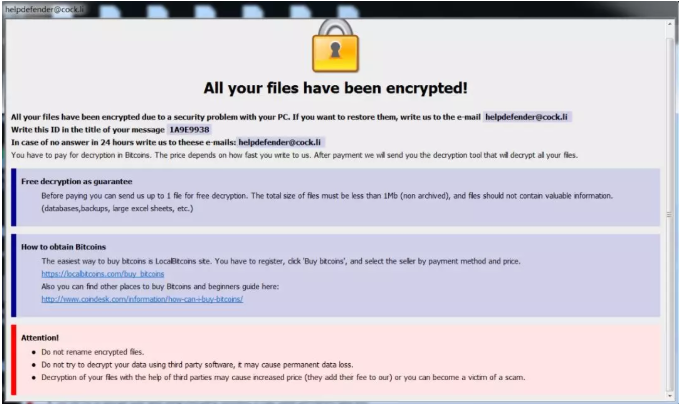

被加密的文件不是样本,只需要把完整的加密后缀、勒索文本/弹窗一起保存或截图反馈即可,请注意截图一定要完整和清晰。

提供的信息,例如:

勒索解密截图:

加密文件后缀:

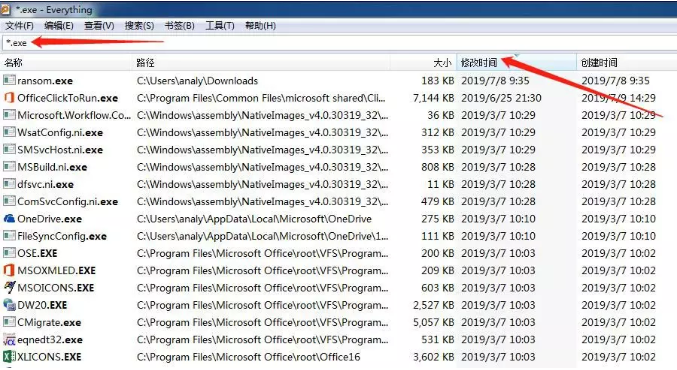

勒索病毒文件通常都比较新,可以使用everything搜索“*.exe”,按修改时间(或创建时间)排序,如下:

通过目录和文件名猜测可能的病毒文件,一般可能性比较大的目录包括:

“C:\Windows\Temp”

“C:\Users\[user]\AppData\Local\Temp”

“C:\Users\[user]\Desktop”

“C:\Users\[user]\Downloads”

“C:\Users\[user]\Pictures”等等。

病毒文件名或伪装成系统文件如“svchost.exe”、“WindowsUpdate.exe”,或直接用加密后缀命名如“Ares.exe”、“Snake.exe”,或者其他奇怪的名字如“dll.exe”等等。总之,就是看起来“不太正常”的exe文件(文中的[user]通指的当前系统的用户名,用户名可能是administrator,也可能是具体人名,请根据实际用户名进行替换)。

按照这样的方法找到可疑文件,可以通过查询VirusTotal(计算md5查询,最好不要直接上传文件)、在虚拟机中运行或者直接提供给深信服安全团队进行确认。

大多数情况下使用这种方法都能够找到病毒文件,找不到的话可以用深信服EDR产品或工具全盘扫描。另外由于一些病毒有自删除行为,所以不一定能找到病毒文件,比如CryptOn。

深信服免费查杀工具下载链接:

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

5、判断家族,尝试解密

https://edr.sangfor.com.cn/#/information/ransom_search

(2)在搜索框中输入加密后缀进行查询(注:部分使用随机后缀的家族无法通过此方法搜索),如POSEIDON666:

(3)或者通过黑客邮箱进行查询,如true_offensive@aol.com:

(4)也可以通过家族名称搜索相关信息,如果有解密工具,可以进行下载:

(5)如果无法通过深信服EDR官网查询到家族,则需要反馈加密后缀、勒索信息文件(hta、html、txt文件等)、样本(如有)等,然后拨打电话400-630-6430转6号线,进行咨询。

除了深信服EDR官网查询勒索病毒,也可以尝试第三方机构查询勒索病毒家族。目前来说,国外这两个网站也有相关服务。

https://www.nomoreransom.org/

https://id-ransomware.malwarehunterteam.com/

6、溯源求证,封堵源头

查看登陆过本机的IP

(1)打开事件事件日志

我的电脑 -> 右键 -> 管理 -> 事件查看器。

(2)找到RDP连接日志

应用程序和服务日志 -> Microsoft -> Windows -> TerminalServices-RemoteConnectionManager

选中Operational,右边就出现了RDP的日志信息,点击操作窗口筛选当前日志,填入事件ID号1149,就能看到所有RDP登陆过当前主机的IP,这样就能溯源出黑客的跳板机了。

(3)查看本机登陆过的IP

打开注册表,打开此路径:HKCU\Software\Microsoft\Terminal Server Client。

选中Default可以看到连接过的IP。

选中Servers -> [IP]可以查看登陆名。

如果中招的企业内网,已部署相应的网关产品,则可以通过网关日志,确定爆破源和扫描源。另外,也可以通过文件修改时间,确定各个主机之间的先后感染顺序,一般来讲,最开始被感染的主机,都是内网被撕开的口子,即内网入侵点之所在。

7、加固防御,以绝后患

加固防御,也是勒索病毒应急响应的重要组成部分,是防止二次伤害,二次中招的关键步骤,主要的加固和防御方向如:避免弱口令,避免多个系统使用同一口令;漏洞管理,定期漏扫,及时打补丁,修复漏洞;安装杀毒软件,定期杀毒;数据备份,对重要的数据文件定期进行非本地备份;安全意识宣传,包括不使用不明来历的U盘、移动硬盘等存储设备、不要点击来源不明的邮件以及附件、不接入公共网络也不允许内部网络接入来历不明外网PC。用户可以根据实际情况,选择以下操作步骤。

方法:启用并打开“Windows防火墙”,进入“高级设置”,在入站规则新建规则。

可以使用systeminfo命令查看补丁信息

对于运维人员来说,特别是当服务器数量比较大的时候,通常为了管理方便,都使用统一的帐号密码。另外,为了易于记录,防止忘记密码,管理人员又可能设置譬如123456等弱密码。很多时候,误以为内网场景,就不会被存在被攻击的可能性。

……..

原文链接:https://mp.weixin.qq.com/s?__biz=MzI4NjE2NjgxMQ==&mid=502755786&idx=1&sn=3353ce285ddeea01d5c3abe9d5971a99&chksm=73e2cbbe449542a876d422dfae1637149ac2bbbe39eabed48a68ac9371ff7186162a48a4f89e&mpshare=1&scene=1&srcid=0920mbYqLEpUlb3OywzJJk8E&sharer_sharetime=1600611030783&sharer_shareid=99edcb2d90a61fd52b545bcaea8fd52a&key=126745e5a1fffccf9c5b9ada223ce11a283d28d98a00db5d4fd11f5fb818f1839dc30d9003da6ae3e0535d1acac1a965237b1c15caead098c308443daeb81cc0540331fe7046516076248893ccb5e5c224b529bd3c27242960a766b09d0cc710d5696b1eddcddebc4c15deec981bec59425b76a0127000bf558b5d2ca676db2c&ascene=1&uin=OTUyMzQ0NjI3&devicetype=Windows+10+x64&version=62090529&lang=zh_CN&exportkey=Ay%2FVGV%2BPhfySBQh55d6Q46k%3D&pass_ticket=%2BOZ3J9ORB0AYkbllTpTcNlb7shUqiiZRFG7ID5Mt1v%2F4qG%2BIsiW0iCh4Et4c18qM&wx_header=0